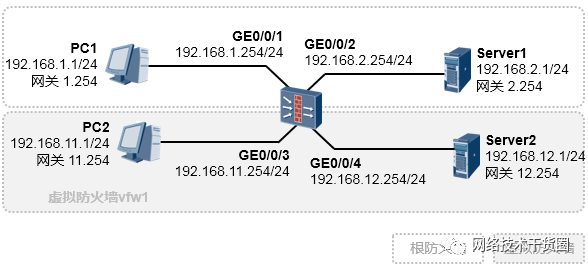

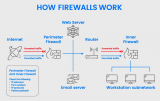

實驗拓撲

網絡拓撲及IP編址如上圖所示;

實驗需求

PC2與Server2屬于一個敏感的業務,這個業務的流量要求與防火墻上的其他流量完全隔離,使用虛擬防火墻技術實現這個需求;

PC2要求能夠訪問Server2;PC2屬于Trust域,Server2屬于DMZ域;

PC1要求能夠訪問Server1;PC1屬于Trust域,Server1屬于DMZ域;

實驗步驟及配置

完成根防火墻的接口IP地址配置,將接口添加到相應的安全域,并配置域間包過濾策略,使得PC1能夠訪問Server1。

FW的基本配置如下:

[FW]?interface?GigabitEthernet?0/0/1 [FW-GigabitEthernet0/0/1]?ip?address?192.168.1.254?24 [FW]?interface?GigabitEthernet?0/0/2 [FW-GigabitEthernet0/0/2]?ip?address?192.168.2.254?24 [FW]?firewall?zone?trust [FW-zone-trust]?add?interface?GigabitEthernet?0/0/1 [FW]?firewall?zone?dmz [FW-zone-dmz]?add?interface?GigabitEthernet?0/0/2

FW完成根防火墻域間策略的配置,使得PC1能夠訪問Server1:

[FW]?policy?interzone?trust?dmz?outbound [FW-policy-interzone-trust-dmz-outbound]?policy?10 [FW-policy-interzone-trust-dmz-outbound-10]?policy?source?192.168.1.0?0.0.0.255 [FW-policy-interzone-trust-dmz-outbound-10]?policy?destination?192.168.2.0?0.0.0.255 [FW-policy-interzone-trust-dmz-outbound-10]?action?permit

PC及Server的配置這里不再贅述。完成上述配置后,PC1即可訪問Server1。當PC1 pingServer1時,在防火墻上查看會話表:

[FW]?display?firewall?session?table Current?Total?Sessions?:?5 icmp?VPN:public?-->?public?192.168.1.1:27431-->192.168.2.1:2048 icmp?VPN:public?-->?public?192.168.1.1:27943-->192.168.2.1:2048 icmp?VPN:public?-->?public?192.168.1.1:28199-->192.168.2.1:2048 icmp?VPN:public?-->?public?192.168.1.1:28455-->192.168.2.1:2048 icmp?VPN:public?-->?public?192.168.1.1:28711-->192.168.2.1:2048

完成虛擬防火墻的接口IP地址的配置,將接口添加到虛擬防火墻上相應的安全域,并配置域間包過濾策略,使得PC2能夠訪問Server2。

首先在防火墻上創建虛擬防火墻實例:

[FW]?ip?vpn-instance?vfw1?#創建虛擬防火墻實例,名稱為vfw1 [FW-vpn-instance-vfw1]?route-distinguisher?1:1??#配置RD值 [FW]?interface?GigabitEthernet?0/0/3 [FW-GigabitEthernet0/0/3]?ip?binding?vpn-instance?vfw1??#將接口關聯到虛擬防火墻 [FW-GigabitEthernet0/0/3]?ip?address?192.168.11.254?24 [FW]?interface?GigabitEthernet?0/0/4 [FW-GigabitEthernet0/0/4]?ip?binding?vpn-instance?vfw1 [FW-GigabitEthernet0/0/4]?ip?address?192.168.12.254?24 [FW]?firewall?zone?vpn-instance?vfw1?trust??#將接口添加到虛擬防火墻的安全域 [FW-zone-trust-vfw1]?add?interface?GigabitEthernet?0/0/3 [FW]?firewall?zone?vpn-instance?vfw1?dmz [FW-zone-dmz-vfw1]?add?interface?GigabitEthernet?0/0/4

配置虛擬防火墻的域間包過濾策略,使得PC2能夠訪問Server2:

[FW]?policy?interzone?vpn-instance?vfw1?trust?dmz?outbound [FW-policy-interzone-trust-dmz-vfw1-outbound]?policy?10 [FW-policy-interzone-trust-dmz-vfw1-outbound-10]?policy?source?192.168.11.0?0.0.0.255 [FW-policy-interzone-trust-dmz-vfw1-outbound-10]?policy?destination?192.168.12.0 0.0.0.255 [FW-policy-interzone-trust-dmz-vfw1-outbound-10]?action?permit

完成上述配置后,首先查看一下根防火墻的路由表。

[FW]?display?ip?routing-table Destination/Mask?Proto?Pre?Cost?Flags?NextHop?Interface 127.0.0.0/8?Direct?0?0?D?127.0.0.1?InLoopBack0 127.0.0.1/32?Direct?0?0?D?127.0.0.1?InLoopBack0 192.168.1.0/24?Direct?0?0?D?192.168.1.254?GigabitEthernet0/0/1 192.168.1.254/32?Direct?0?0?D?127.0.0.1?InLoopBack0 192.168.2.0/24?Direct?0?0?D?192.168.2.254?GigabitEthernet0/0/2 192.168.2.254/32?Direct?0?0?D?127.0.0.1?InLoopBack0

我們發現,在跟防火墻的路由表中,直連路由只有192.168.1.0/24及192.168.2.0/24兩個網段,而192.168.11.0/24及192.168.13.0/24這兩個網段的接口由于被添加到了虛擬防火墻vfw1中,所以查看根防火墻路由表是看不到這兩條直連路由的。接下來看看虛擬防火墻vfw1的路由表。

[FW]display?ip?routing-table?vpn-instance?vfw1 Destination/Mask?Proto?Pre?Cost?Flags?NextHop?Interface 192.168.11.0/24?Direct?0?0?D?192.168.11.254?GigabitEthernet0/0/3 192.168.11.254/32?Direct?0?0?D?127.0.0.1?InLoopBack0 192.168.12.0/24?Direct?0?0?D?192.168.12.254?GigabitEthernet0/0/4 192.168.12.254/32?Direct?0?0?D?127.0.0.1?InLoopBack0

現在PC2去ping Server2,然后查看防火墻的會話表:

[FW]display?firewall?session?table Current?Total?Sessions?:?5 icmp?VPN:vfw1?-->?vfw1?192.168.11.1:58666-->192.168.12.1:2048 icmp?VPN:vfw1?-->?vfw1?192.168.11.1:58922-->192.168.12.1:2048 icmp?VPN:vfw1?-->?vfw1?192.168.11.1:59178-->192.168.12.1:2048 icmp?VPN:vfw1?-->?vfw1?192.168.11.1:59434-->192.168.12.1:2048 icmp?VPN:vfw1?-->?vfw1?192.168.11.1:59946-->192.168.12.1:2048

留意各個表項,有個vfw1->vfw1字樣,表示這些流量是從虛擬防火墻vfw1去訪問虛擬防火墻vfw1的流量。

思考題

我們已經知道,在一臺防火墻上創建虛擬防火墻,通常是希望將一些敏感的業務流量或者業務節點放到虛擬防火墻上從而與其他業務流量或節點完全隔離。但是網絡的需求往往是復雜多變的。現在假設客戶新增了一個需求,希望位于根防火墻的PC1能夠訪問位于虛擬防火墻上的Server2,能否實現?答案是可以的。

我們需要修改防火墻的配置,首先為根防火墻添加一條靜態路由,使得根防火墻有路由到處于虛擬防火墻的192.168.12.0/24網絡,注意該條路由的下一跳必須關聯到vpn實例vfw1中:

[FW]?ip?route-static?192.168.12.0?24?vpn-instance?vfw1?192.168.12.1

接下去再為虛擬防火墻vfw1添加一條去往192.168.1.0/24的靜態路由。要注意這條路由必須配置在vpn實例vfw1的路由表中,并且該路由的下一跳由于是處于根防火墻的領地,因此需關聯上public關鍵字:

[FW]?ip?route-static?vpn-instance?vfw1?192.168.1.0?24?192.168.1.1?public

最后,配置域間包過濾策略,使得PC1能夠訪問Server2。注意根防火墻訪問虛擬防火墻的direction始終是inbound(相對的,從虛擬防火墻訪問根防火墻側的流量的direction始終為outbound),無論是哪兩個區域:

[FW]?policy?interzone?trust?vpn-instance?vfw1?dmz?inbound [FW-policy-interzone-vfw1-dmz-public-trust-inbound]?policy?10 [FW-policy-interzone-vfw1-dmz-public-trust-inbound-10]?policy?source?192.168.1.1?0 [FW-policy-interzone-vfw1-dmz-public-trust-inbound-10]?policy?destination?192.168.12.1?0 [FW-policy-interzone-vfw1-dmz-public-trust-inbound-10]?action?permit

完成上述配置后,PC1即可訪問Server2。

編輯:黃飛

?

電子發燒友App

電子發燒友App

評論